Títol: La ciberseguretat: l’altra cara de la transformació digital

Títol: La ciberseguretat: l’altra cara de la transformació digital

Autor/a: Marc Roigé Benaiges

Tutor/a: Joan Teixell Martínez

Modalitat: Ciències i tecnologia: Cientificotècnic

Àrea: Informàtica i Disseny

Centre: Ins Fontanelles

Localitat: Les Borges del Camp

Objectius:

- M’he plantejat conscienciar al màxim als lectors/audiència sobre la perillositat d’Internet i les devastadores conseqüències que hi poden tenir lloc si se’n fa un mal ús.

- Obtenir i valorar el grau de coneixement informàtic exterior a través d’enquestes

- Mostrar al públic tant les estratègies com els camins que un ciberdelinqüent pot portar a terme per a violar la nostra privacitat

- Apendre i compartir amb el públic les opinions/valoracions dels experts entrevistats

El procés:

He realitzat un àmplia recerca d’informació teòrica amb la finalitat de proporcionar els coneixements necessaris als destinataris per a posteriorment poder entendre el marc aplicat. Justament en el marc pràctic realitzo una sèrie de pràctiques per a posar a prova Internet i mostrar al públic la manera que un ciberdelinqüent pot arribar a violar la nostra privacitat i integritat a la xarxa. Finalment també vull acabar anomenant les dues entrevistes que vaig realitzar a dos experts en la branca de la ciberseguretat i l’enquesta que va ser resposta per 110 persones.

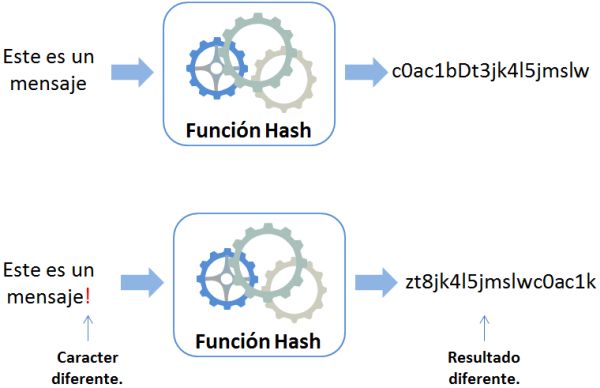

Una de les dificultats que hem vaig trobar va ser en l’àmbit matemàtic. En alguns punts del treball, específicament en la criptografia, m’he trobat en certes complicacions a l’hora d’entendre alguns algoritmes com el de l’RSA o el de AES. Utilitzen mecanismes bastant complexos matemàticament i m’he trobat en que tinc una base poc sòlida d’aquests tipus de coneixements. Tanmateix, he acabat entenent bona part dels algoritmes i el concepte general.

També vaig trobar-me en dificultats en la instal·lació i configuració d’un tallafocs

Vaig pensar la proposta i em va semblar molt bona idea posar-la en marxa tan aviat com va ser possible però a mesura que em vaig anar endinsant en la preparació del tallafocs, vaig veure com tot semblava més difícil del que em pensava. Primer que tot, vaig tenir problemes a casa per fer passar el tràfic de dades per al “firewall” i quan ho vaig aconseguir vaig voler provar si funcionava a l’institut. Però, clar, allí no tenia el material que jo tenia a casa i em vaig trobar amb un panorama molt diferent. Total, vaig decidir abandonar la idea per por a no poder extreure unes conclusions i em vaig endinsar en la creació del “ransomware” el qual em va tornar a pujar l’estat anímic i vaig poder treure unes conclusions.

Per acabar, vull mencionar que vaig tindre que passar bastantes hores per a poder compendre amb total claredat llenguatge de programació python.

Degut a la nul·la base de programació que hem donat a l’institut i el poc coneixement que tenia, he vist com alguns aspectes de la programació del ransomware es complicaven. Tot i així, he pogut posar-me en contacte amb un expert i he acabat solucionant els problemes.

Conclusions:

Puc treure algunes conclusions interessants que he après en el marc teòric i he aconseguit el meu objectiu d’aprenentatge i desenvolupament d’aquest. Per exemple, m’ha encantat la criptografia. Penso que aquesta ha tingut una importància indubtable en la història de la humanitat a favor de qui l’ha posseït i ha sigut totalment un repte entendre alguns dels tipus de xifrats moderns que avui en dia encara s’utilitzen en el món tecnològic.

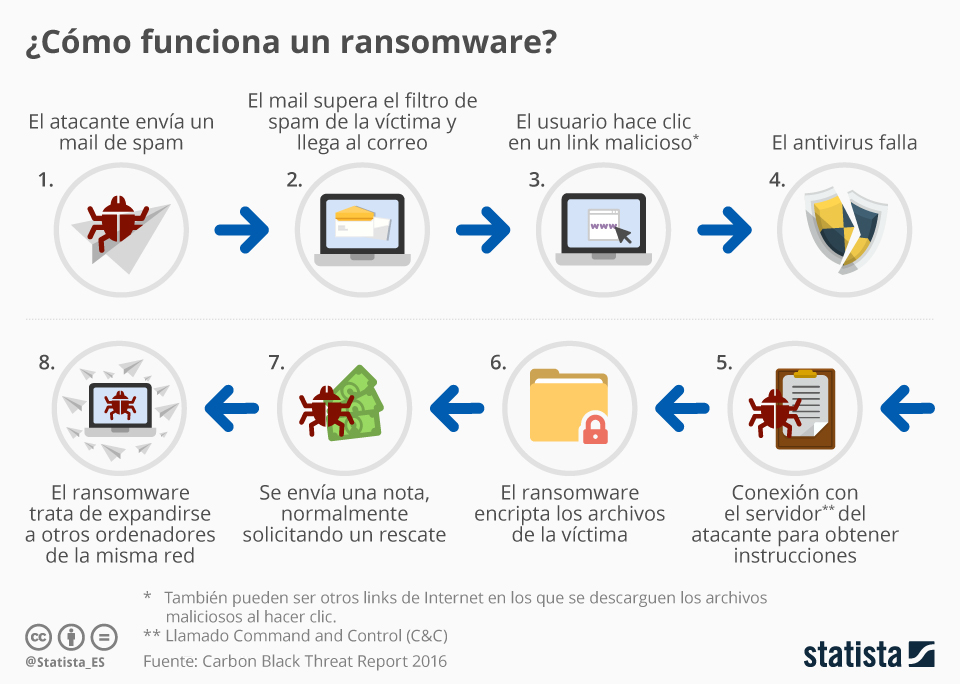

Després, cal destacar la gran i constant evolució del malware en general que mai cessa i continua adoptant noves formes i mecanismes per ser més eficaç. És el cas del ransomware que hem estudiat en detall durant tot el treball de recerca. Aquests tipus de virus han vingut per a quedar-se ja que en general agraden molt a la comunitat de ciberdelinqüents per l’elevat benefici que extreuen i tot apunta que tardarem temps en descobrir la manera de reduir-lo definitivament.

Finalment, m’agradaria acabar anomenant el marc pràctic al qual he dedicat moltes hores. Ha sigut una meravella poder dur a terme una simulació d’explotacions de vulnerabilitats com un cibercriminal ja que crec que he deixat en evidència les vulnerabilitats més comunes d’Internet i a més a més demostro la perillositat que hi pot tindre lloc quan un ciberdelinqüent té accés al teu equip. En addició, m’ha semblat interessant l’extracció de dades del professor d’anglès perquè primerament em pensava que quan es formatejava un dispositiu no es podia recuperar de cap manera. A part d’això, ha sigut molt bonic programar el meu propi ransomware pel simple fet de mostrar als lectors i a l’audiència el poder que pot tenir aquest si és capaç de penetrar en un sistema.

En definitiva, crec que he complert amb el meu objectiu pràctic que em vaig proposar a l’inici del treball: fer que els lectors i sobretot l’audiència es mirin Internet des d’una altra perspectiva més cautelosa i preventiva.

He après tantes coses que probablement no hi cabrien en aquest formulari però les més importants són l’art d’apendre a emplear tècniques estilístiques per a que el treball quedés curiós, millorar en la presentació oral del projecte, concretar el meu futur, crèixer com a persona, saber fer enquestes i entrevistes, ser ambiciós i no donar res per perdut, a no llençar mai la tovallola…

Bibliografia:

- Joan Gómez Urgellés. Matemáticos, espías y piratas informáticos.. National Geographic

- Gonzalo Álvarez Marañón i Pedro Pérez García. Seguridad informática para empresas y particulares. S.A Mcgraw-Hill/Interamericana de España

Llocs Web:

- Por qué no debes pagar el rescate de un ransomware

- La evolución del Ransomware: ¿qué ocurre en España?

- Guerras cibernéticas: nuevas formas de guerra.

- Tipos de análisis forense para tratar incidentes de seguridad.

- Diferencias entre formateo normal, rápido y a bajo nivel.

- ¿Qué es una conexión VPN, para qué sirve y qué ventajas tiene?

- Qué es el protocolo SSL/TLS

- Tres tipos de seguridad informática que debes conocer

- Qué son las cookies de tu navegador y para qué sirven.

- James P. Anderson, an information security pioneer.

Presentació:

Fotos:

Foto 2.- Soldats Nazis enviant missatges encriptats a través de la màquina Enigma

Foto 3.- Les funcions “hash”

Foto 4.- Funcionament d’un criptovirus

Fitxers: